AWS ALB 关键配置漏洞警告

关键要点

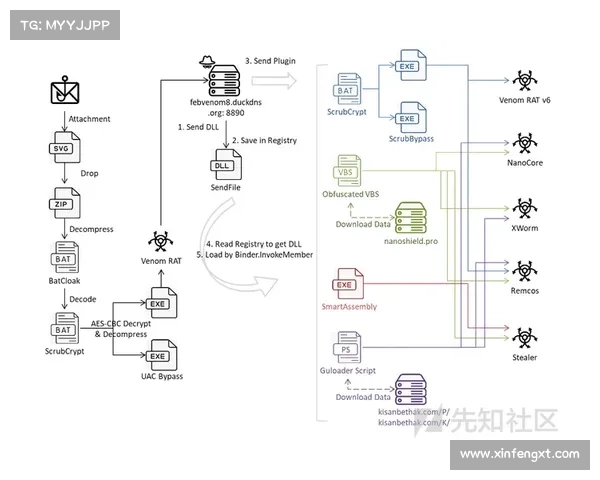

AWS 应用负载均衡器 (ALB) 存在一个名为 ALBeast 的重大配置漏洞,可能会导致未经授权的访问、数据泄露和数据外泄。研究团队已发现超过 15000 个可能面临此漏洞影响的应用程序。AWS ALB 的身份验证功能存在文档缺失和安全组配置错误的问题,导致应用程序容易受到攻击。AWS 建议用户采取安全最佳实践,以确保应用程序安全。最近,研究团队发现一个针对使用 AWS 应用负载均衡器ALB进行身份验证的应用程序的严重配置漏洞,称之为 ALBeast,该漏洞可能导致未经授权的访问商业资源、数据泄露和数据外泄。根据 Miggo Research 在 8 月 20 日的博文,自今年春季发现 ALBeast 以来,研究团队已识别出超过 15000 个可能受影响的应用使用了 AWS ALB 的身份验证功能。

AWS 负载均衡器用于在多个目标如 AWS EC2 网络服务实例之间分发传入的应用程序流量。此 ALBeast 漏洞可能导致依赖 ALB 身份验证的暴露在互联网上的应用程序出现身份验证和授权绕过的问题。

Miggo 的研究负责人 Liad Eliyahu 解释说,AWS ALB 的身份验证功能于 2018 年发布,包含一些功能以及有关如何安全实施的文档。然而,Eliyahu 表示,团队发现这些文档缺少两个关键部分,导致应用程序面临风险。

首先,文档缺少验证哪个 ALB 实际上签署了令牌。Eliyahu 指出,Miggo 团队扫描了许多开源项目的实现以及社区编写的 ALB 身份验证指南,发现只有一个提及了此验证。“团队因此假设几乎所有程序员都没有在他们的代码中包含这一验证,”Eliyahu 表示。

其次,Miggo 发现 AWS 声称会识别并提醒客户的安全组配置错误。Eliyahu 表示,根据许多来源,这是最常见的 AWS 配置错误。

“我们建议 AWS 对 ALB 实施进行更改,以缓解大多数 ALBeast 问题,”Eliyahu 表示。“他们选择不更改他们的实施,而是联系客户并告知他们应采取的两个措施。”

一元机场.AWS 在六天前发布的 博客 中包含了以下安全最佳实践:

安全最佳实践内容1 限制 ALB 目标仅接收来自受信源的流量:配置目标的安全组,仅接受 ALB 的流量,通过在设置目标安全组的入站规则时引用 ALB 的安全组来完成这一操作。这样可以有效限制对目标的访问,确保只有 ALB 可以启动与目标的连接。将 ALB 目标部署在没有公共 IP 地址或弹性 IP 地址的私有子网中,以防止公共互联网直接访问目标。2 实现对请求中 ALB 提供的 JSON Web Token (JWT) 的签名验证:[确保 JWT 头中的 signer 字段与 ALB 的 ARN 匹配](https//useast2protectionsophoscom/d=archiveisampu=aHR0cHM6Ly9hcmNoaXZlLmlzL28veExIRmQvaHR0cHM6Ly9kb2NzLmF3cy5hbWF6b24uY29tL2VsYXN0aWNsb2FkYmFsYW5jaW5nL2xhdGVzdC9hcHBsaWNhdGlvbi9saXN0ZW5lci1hdXRoZW50aWNhdGUtdXNlcnMuaHRtbCUyM3VzZXItY2xhaW1zLWVuY29kaW5nampi=NWY5MWQxOTI2MGExMjYwZTBmZTU0NTI4ampt=MmsvREF3MUxDQzBDNElKbDUvZHh0WFcwb